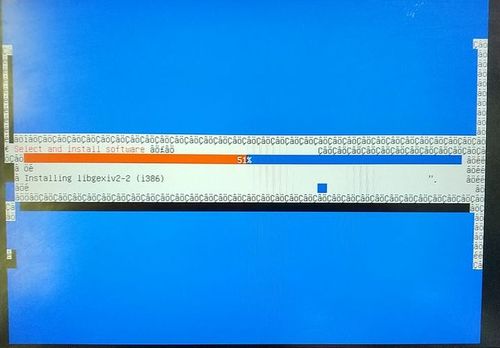

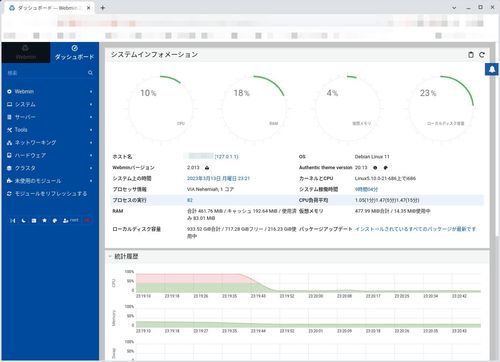

2023-10-10 にリリースされた bookworm を pi4 で試してみた。

● ssh 接続

Debian 11 (bullseye) からは、問題なく接続可能

Ubuntu 22.04.3 LTS からは、

——————————————————————————–

Unable to negotiate with [ip-address] port 22: no matching host key type found.

Their offer: rsa-sha2-512,rsa-sha2-256,ecdsa-sha2-nistp256,ssh-ed25519

——————————————————————————–

と成り接続不可。

接続側 (Ubuntu) に、 ~/.ssh/config を作成し

rsa-sha2-512,rsa-sha2-256,ecdsa-sha2-nistp256,ssh-ed25519 を記入すればOK

——————————————————————————–

Host *

StrictHostKeyChecking no

UserKnownHostsFile /dev/null

HostKeyAlgorithms ssh-dss,ssh-rsa,rsa-sha2-512,rsa-sha2-256,ecdsa-sha2-nistp256,ssh-ed25519

PubkeyAcceptedAlgorithms +ssh-rsa

——————————————————————————–

● VNC-server

ここの Update: Pi OS Bookworm compatibility に記述されてる様に、

現在 Wayland では動作しないので、raspi-config で X11 に切り替えて使用すれば使える。

● Nextcloud

試しに、Nextcloud を構築してみた。 (ver 27.1.2)

php 8.2 で、動作良好